Ha pasado mucho, mucho tiempo desde que la humanidad no se enfrentaba a un año como este. No creo haber conocido un año con una concentración tan alta de cisnes negros de diferentes tipos y formas. Y no me refiero a los que tienen plumas. Me refiero a esos sucesos inesperados con consecuencias de gran alcance, según la teoría de Nassim Nicholas Taleb, publicada en el 2007 en su libro El cisne negro: El impacto de lo altamente probable. Uno de los principios más importantes de esta teoría es que, en retrospectiva, los eventos sorprendentes que ya han ocurrido parecen obvios y predecibles; sin embargo, antes de que ocurran, nadie los predice.

Los expertos en ciberseguridad tienen medios para lidiar con la ambigüedad y predecir cisnes negros

Por ejemplo, este espantoso virus que ha tenido al mundo encerrado desde marzo. Resulta que hay toda una extensa familia de coronavíridos, varias docenas de ellos, y se encuentran otros nuevos con regularidad. Los gatos, los perros, los pájaros y los murciélagos los tienen. Los humanos, también. Algunos provocan resfriados comunes. Otros se manifiestan… de otra forma. Entonces, seguramente, necesitamos desarrollar vacunas para todos ellos como lo hemos hecho para otros virus mortales como la viruela, la polio y demás. Claro, pero tener una vacuna no siempre ayuda. Mira la gripe: ¿todavía no hay una vacuna que inocule a las personas después de tantos siglos? Y, de todos modos, incluso para comenzar a desarrollar una vacuna, necesitas saber lo que estás buscando, y eso es aparentemente más arte que ciencia.

Pero ¿por qué te cuento todo esto? Cuál puede ser la relación con… bueno, seguramente se tratará de una curiosidad cibernética o un viaje exótico, ¿verdad? Hoy comenzamos con el primero.

Actualmente, una de las ciberamenazas más peligrosas que existen son las de día cero: vulnerabilidades raras y desconocidas (para la gente de la ciberseguridad y otros) en el software que pueden hacer daños a gran escala, pero que no se suelen descubrir hasta (o a veces después) el momento en el que se explotan.

Sin embargo, los expertos en ciberseguridad tienen medios para lidiar con la ambigüedad y predecir cisnes negros. Y en esta publicación me gustaría hablar sobre uno de ellos: YARA.

Costin Raiu de GReAT examinó los correos electrónicos de Hacking Team y elaboró prácticamente de la nada una regla YARA, que detectó un exploit de día cero

En resumen, YARA ayuda a la investigación y detección de malware identificando archivos que cumplen ciertas condiciones y proporcionando una estrategia de reglas para crear descripciones de familias de malware basadas en patrones textuales o binarios. (Oh, eso suena complicado. A continuación, te lo explico un poco mejor). Por lo tanto, se usa para buscar malware similar identificando patrones. El objetivo es poder decir que ciertos programas maliciosos parecen haber sido creados por las mismas personas, con objetivos similares.

Bien, pasemos a otra metáfora, ya que hablamos de cisne negro, sigamos con el agua: el mar.

Digamos que tu red es el océano, que está lleno de miles de tipos de peces y tú eres un pescador industrial que arroja al océano enormes redes para capturar peces, pero solo ciertas especies de peces (malware creado por grupos particulares de ciberlincuentes) que te resultan interesantes. Ahora bien, las redes de deriva son especiales. Cuentan con compartimentos y en cada uno de ellos solo quedan atrapados peces de una determinada especie (características de malware).

Después, cuando acabas el turno, tienes una gran cantidad de peces, todos compartimentados, algunos de los cuales son peces relativamente nuevos y nunca vistos (nuevas muestras de malware), por lo que no sabes prácticamente nada. Pero pueden estar en un compartimento determinado, por ejemplo “Parecido a Especie (grupo de ciberdelincuentes) X” o “Parecido a Especie (grupo de ciberdelincuentes) Y”.

Este artículo relata un caso que ilustra la metáfora del pez/pesca. En el 2015, nuestro gurú de YARA y director de GReAT, Costin Raiu, se metió en el papel de Sherlock para encontrar un exploit en el software Silverlight de Microsoft. Te recomiendo que leas el artículo, pero, en resumen, lo que hizo Raiu fue examinar cuidadosamente cierta correspondencia de correo electrónico filtrada por ciberdelincuentes para establecer una regla YARA a partir de prácticamente nada, lo que ayudó a encontrar el exploit y así proteger al mundo de un gran problema. (La correspondencia era de una empresa italiana llamada Hacking Team: ¡hackers hackeando a hackers!)

Y, en cuanto a estas reglas YARA…

Los alumnos reciben un certificado al finalizar que confirma su nuevo estado como ninja de YARA. Como nos han dicho antiguos graduados, realmente supone una ayuda para su carrera.

Llevamos años enseñando el arte de crear reglas YARA. Las ciberamenazas que YARA ayuda a descubrir son bastante complejas, por eso siempre impartimos los cursos en persona, sin conexión, y solo para un grupo reducido de los mejores investigadores de ciberseguridad. Por supuesto, desde marzo, las formaciones sin conexión han estado complicadas debido al encierro; sin embargo, la necesidad de educación apenas ha desaparecido, de hecho, no hemos percibido ninguna caída en el interés por nuestros cursos.

Tiene sentido: Los ciberdelincuentes continúan ideando ataques cada vez más sofisticados, incluso aún más tras el encierro. Como consecuencia, mantener nuestros conocimientos especializados sobre YARA para nosotros durante el encierro habría sido todo un error. Por lo tanto, (1) ahora también impartimos nuestra formación en formato online y (2) la hicimos accesible para todos. No es gratis, pero para un curso de este nivel (el más alto), el precio es muy competitivo y está al nivel del mercado.

Aquí está:

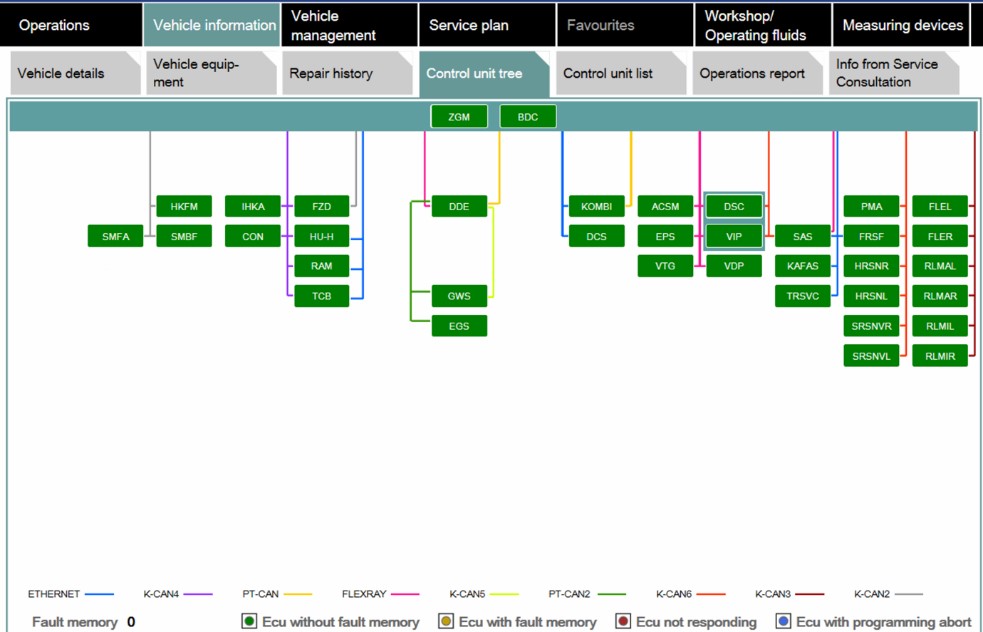

![Intercepta las APT con YARA como un ninja de nuestro equipo GReAT]](https://media.kasperskydaily.com/wp-content/uploads/sites/88/2020/09/01183218/cybersecurity-expert-training-scr1.jpg)

Seguir leyendo:Aprende a usar las reglas Yara: cómo predecir cisnes negros

![Intercepta las APT con YARA como un ninja de nuestro equipo GReAT]](https://media.kasperskydaily.com/wp-content/uploads/sites/88/2020/09/01183218/cybersecurity-expert-training-scr1.jpg)