Junio 3, 2020

El ciberpulso del mundo durante la pandemia.

Una de las preguntas más frecuentes que me hacen en estos tiempos difíciles es cómo ha cambiado la situación ciberepidemiológica. ¿Cómo se ha visto afectada la ciberseguridad en general por el cambio masivo hacia el teletrabajo (o para aquellos que, desgraciadamente, no pueden teletrabajar pero que también han tenido que estar en casa todo el tiempo)? Y, más en concreto, ¿qué nuevos y astutos trucos han inventado los ciberdelincuentes y qué cómo mantenerse protegidos contra ellos?

Por tanto, me he decidido a resumirlo todo en este artículo.

Como es habitual, los delincuentes, incluidos los ciberdelincuentes, analizan de cerca a su víctima y luego se adaptan a las condiciones cambiantes para maximizar sus ingresos criminales. Entonces, cuando la mayoría del mundo cambia de repente y se ve obligado a permanecer en casa (teletrabajo, ocio doméstico, compras desde casa, interacción social en casa, etc.), el ciberdelincuente también cambia sus tácticas a modo de respuesta.

Los ciberdelincuentes se han dado cuento de algo muy importante: la mayoría de las personas que permanecen encerradas ha aumentado considerablemente el tiempo que dedican a Internet. Esto supone una “superficie de ataque” general más amplia para sus actos delictivos.

Lamentablemente, muchas empresas no brindan una ciberprotección de confianza y calidad a esos empleados que ahora se ven obligados a trabajar desde casa. Esto supone muchas más oportunidades alentadoras para los ciberdelincuentes de atacar las redes corporativas a las que los empleados están conectados.

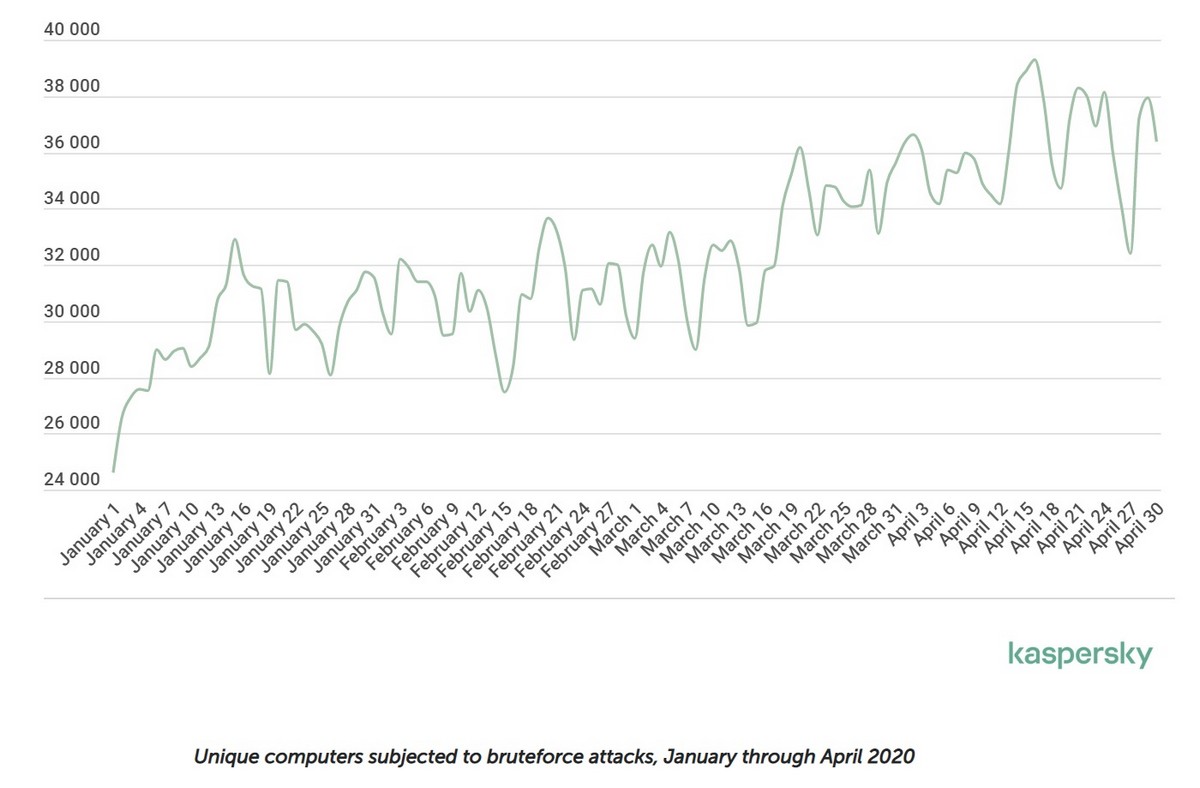

Y, por supuesto, los malos atacan. Esto lo evidencia el fuerte aumento de los ataques de fuerza bruta en servidores de bases de datos y RDP (tecnología que permite, por ejemplo, que un empleado obtenga acceso completo a su ordenador de trabajo: sus archivos, el escritorio y básicamente todo desde casa o cualquier otro lugar).

Ordenadores únicos afectados por ataques de fuerza bruta, de enero a abril del 2020

Ordenadores únicos afectados por ataques de fuerza bruta, de enero a abril del 2020

Las combinaciones de contraseñas por fuerza bruta se utilizan para romper y entrar en redes corporativas con el objetivo de que puedan, por ejemplo, inyectar ransomware (normalmente utilizan los malware Crusis, Cryakl y Phobos) en ellas. Desde principios de año, el número promedio diario de usuarios únicos atacados con esta técnica ha aumentado en un 23 %. Pero si miramos la imagen en cifras absolutas, podemos ver que los ataques se han disparado y estos aumentos repentinos han sido prácticamente uniformes en todo el mundo.

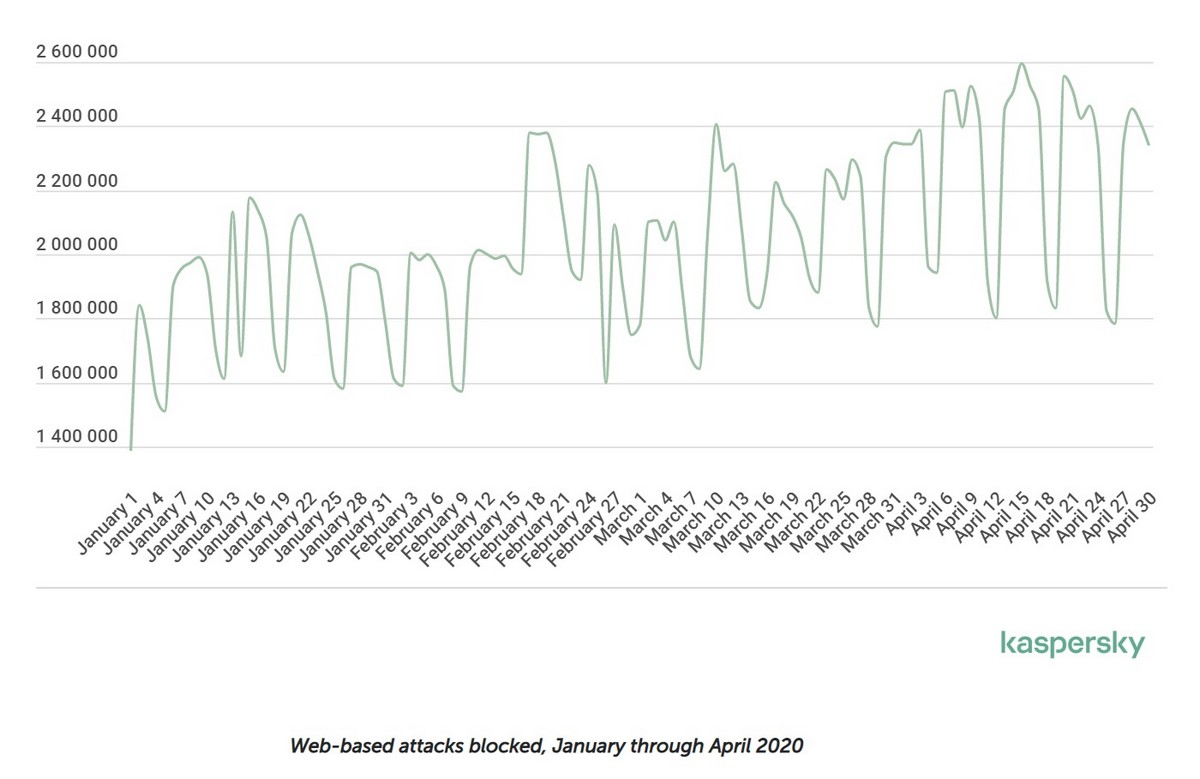

Otra estadística que destaca esta tendencia es el aumento en el número de amenazas web: hasta un 25 % en cuatro meses. Y esto ha sido bastante uniforme en todas las categorías. Pero quizás lo más curioso/inusual de todo haya sido el fuerte aumento en (i) la cantidad de modificaciones de los scripts del navegador que se adjuntan a los sitios web mal protegidos y que envían la información de la tarjeta bancaria a los ciberdelincuentes y en (ii) los ataques cookie stuffing (instalación oculta de archivos cookie que no tienen nada que ver con el sitio visitado).

Ataques de web bloqueados, de enero a abril del 2020

Ataques de web bloqueados, de enero a abril del 2020

Y, finalmente, ha habido un aumento, aunque no muy pronunciado, de la media de disparos diarios de antivirus (+ 8 % desde principios de año). Los scripts de malware son los principales responsables de esto (.js, .vbs) junto con los atajos maliciosos (que permiten desarrollar rápidamente nuevo malware simplemente envolviendo una cadena de comando de PowerShell en un atajo). Bueno, y aquí volvemos al pasado: se ha reencarnado el antiguo virus polimórfico (¡oh sí!) ¡Sality! Nuestros productos detectan alrededor de 50000 archivos únicos infectados por él todos los días.

¡Pero espera! Ya nos hemos encontrado con algo similar; en febrero registramos infecciones por un ‘virus’: KBOT (sí, el desagradable virus del parásito que inyecta código malicioso en archivos ejecutables: el primer virus informático ‘vivo’ que hemos detectado en activo en años). Pero creemos que es demasiado pronto para afirmar que volvemos a la época de los virus. La presencia de este tipo de malware “de la vieja escuela” sigue siendo insignificante en el flujo general que nos encontramos a diario.

En general, el aumento en la participación de nuevo malware (de todo tipo) en abril fue de un 7,9 %. ¡Permitidme que os recuerde que a diario (!) interceptamos y añadimos a nuestra base de datos más de 340.000 nuevas (!) muestras de malware! Y en abril esto aumentó casi un 10 %.

Lo curioso es que en las dos primeras semanas de mayo casi todos los aumentos de ataques maliciosos que hemos estado detectando han caído: la activación promedio de antivirus de archivos: -7,2 %, el antivirus web: -5,27 % y el nuevo malware: -31 %. Lo único que ha seguido en aumento han sido los ataques de fuerza bruta en servidores de bases de datos y RDP (+ 0,27 %). Me pregunto por qué. Ha salido el sol estos días de mayo, ¿es posible que el ciberespacio se haya tomado unos días libres? Veamos si la tendencia continúa durante el resto del mes…

Resumen

La situación ciberepidemiológica está siguiendo la ruta esperada y todo está bajo control en K, por lo que los ordenadores, dispositivos, servidores y redes de nuestros usuarios.

De todos modos, os recomiendo a todos que sigáis la norma principal de ciberseguridad: ¡mantener una ciber-higiene! 🙂 Y, lo que es más importante: no hagas clic en algo en lo que se te está pidiendo que hagas clic (lavarse las manos con jabón después no ayudará), no instales ni inicies esto, aquello o lo otro, usa un servicio de VPN, usa la autentificación de dos factores y siempre, incluso cuando trabajas en remoto desde casa, usa una buena ciberprotección. Y, para saber cómo teletrabajar, no solo de forma segura sino también eficiente, consulta esta etiqueta de nuestro blog.