Junio 3, 2020

Cibernoticias de una cuarentena: 92 de marzo del 2020

¡La mayoría de las personas de todo el mundo llevan encerradas alrededor de tres meses! Tú entre ellas, por lo que estoy seguro de que habrás escuchado hablar de cierta película estos últimos meses y mucho; pero ahora desde otro punto de vista: ¡El día de la marmota ya no es una película de humor! Luego está lo del clima, si sigue húmedo e invernal, es una decepción para todos (además de lo que supone el encierro); si mejora y aparece el calor veraniego: ¡otra decepción para todos, ya que nadie puede salir para disfrutarlo tranquilamente!

Aun así, supongo que tal vez es un consuelo que la mayoría de nosotros estemos pasando por lo mismo. Tal vez. Pero se trata de nosotros, gente buena/normal. ¿Qué pasa con los ciberdelincuentes? ¿Cómo lo están llevando en casa? Bueno, el otro día publiqué algunas estadísticas y tendencias sobre eso. Hoy quiero seguir con una actualización, porque sí, los ciberdelincuentes actúan rápido. // Ah, y, por cierto, si estás interesado en más cibernoticias del lado oscuro, no te pierdas esta etiqueta que recopila todas las publicaciones.

Primero, centrémonos en algunas estadísticas más: actualizadas; tranquilizadoras…

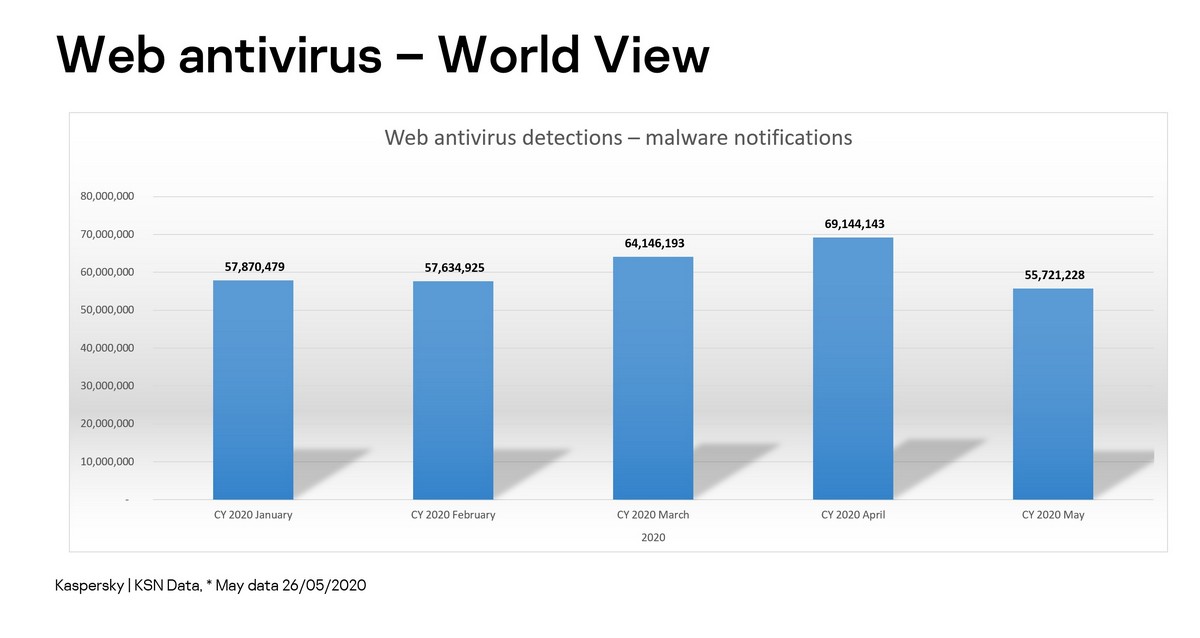

Marzo y, sobre todo, abril, vieron grandes saltos en la actividad de los ciberdelincuentes en general; sin embargo, desde entonces, mayo ha experimentado una fuerte caída, en comparación con los niveles previos al coronavirus de enero a febrero:

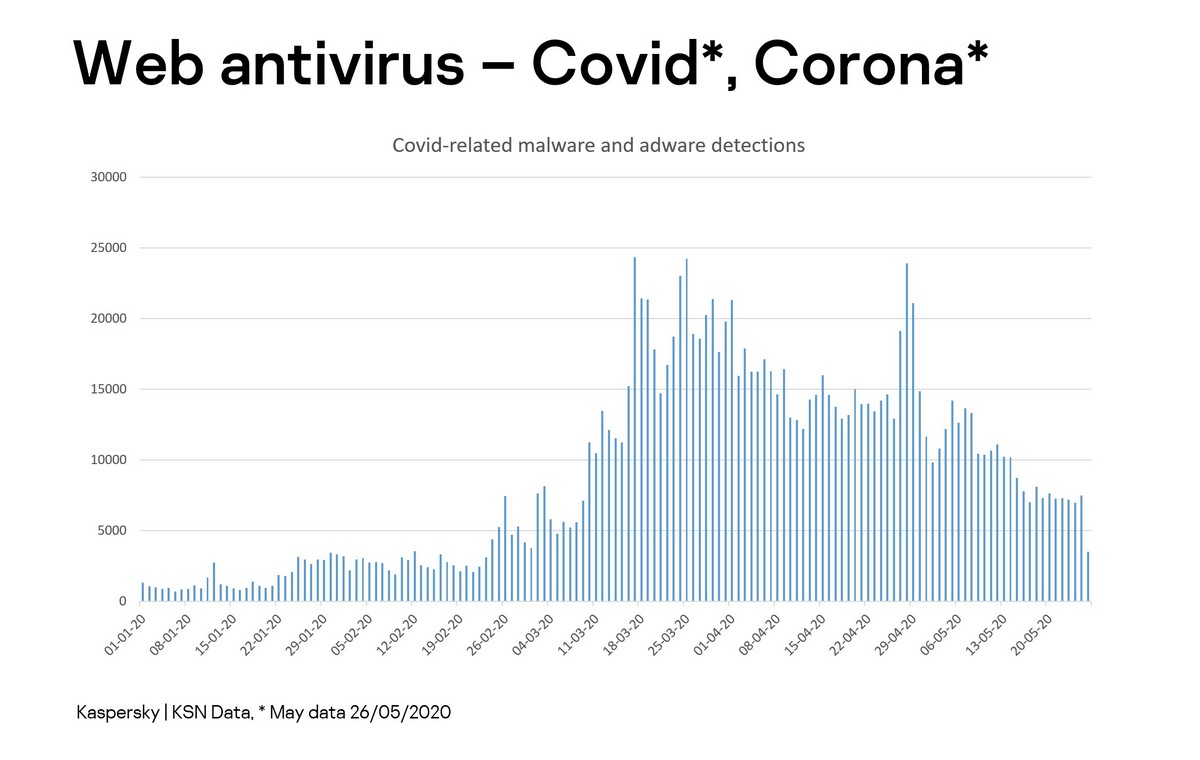

A su vez, hemos visto una disminución constante en todos los números de malware conectados con el coronavirus:

// Por “malware conectado con coronavirus” me refiero a los ciberataques que han utilizado el tema del coronavirus de alguna forma para conseguir sus objetivos criminales.

Entonces, parece que la noticia es prometedora. Los ciberdelincuentes están menos ocupados que antes. Sin embargo, lo que las estadísticas no muestran es el por qué o qué están haciendo en su lugar. Dudo que se hayan tomado libre todo el mes de mayo debido a la gran cantidad de días festivos que hay por todas partes del mundo, incluidos aquellos que celebran el fin de la Segunda Guerra Mundial. No, eso no puede ser. ¿Entonces qué?

Por desgracia, no lo sé. No me cuentan sus planes criminales. Sin embargo, tengo mi propia hipótesis: tal vez exageraron tanto en abril que tuvieron que tomarse un tiempo de espera en mayo para analizar lo que habían recopilado, toda una masa de datos que lleva un tiempo analizar y monetizar de forma adecuada. Es solo una suposición, pero es posible.

Por lo tanto, creo que es demasiado pronto para bajar la guardia, pensando que las cosas han vuelto a la “normalidad”. Los cibervillanos siempre han estado ahí, todavía están y seguirán estando. Y los diferentes tipos de ataques todavía siguen explotando el tema del encierro por la pandemia del coronavirus para conseguir realizar sus acciones. Por ejemplo, muchos grupos de APT lo han estado utilizando en sus correos electrónicos de phishing. Pero hay varios usos particulares del corona (en realidad, algunos no lo usan) que debo destacar especialmente:

Por ejemplo, el grupo Transparent Tribe (sobre el que recientemente escribimos un informe de APT), que se especializa en ataques contra compañías indias, el sector público y las instituciones militares, recientemente ha ido más allá en su maldad. Se han estado haciendo pasar por una aplicación oficial de rastreo y seguimiento de coronavirus en la India, que debe estar instalada en todos los dispositivos del país, para distribuir puertas traseras en Android. Y parece que están identificando cifras militares.

El 20 de abril, en el foro 4chan, publicaron la filtración de los nombres de inicios de sesión y contraseñas del Instituto de Virología de Wuhan. Poco después, surgieron muchas publicaciones en las redes sociales (además de la gran cobertura de los medios) sobre supuestos datos filtrados no solo del Instituto de Wuhan, sino también de la OMS, del Banco Mundial, de la Fundación Gates y de otras organizaciones. Nuestra propia investigación interna sobre la filtración descubrió que la mayoría de los datos habían sido recopilados a partir de filtraciones de hace años. Además, la información presentada sobre esta filtración en varios foros se describió principalmente como una presunta prueba de la teoría sobre la propagación intencionada del SARS-CoV-2 / COVID-19 entre la población. En general, parece una noticia falsa (!) con matices políticos. Permitidme que me cuestione “quién puede estar detrás de esto y por qué”.

La siguiente noticia no está directamente relacionada con el coronavirus; sin embargo, muchas de los superordenadores que fueron atacados se estaban utilizando para investigar la COVID-19 y, por lo tanto, la investigación se ralentizó. De todos modos, cuenta lo siguiente…

Varios superordenadores de todo el mundo recibieron un ataque simultáneo a mediados de mayo. Entre ellos, se encontraban el Archer en Edimburgo, el bwHPC alemán, el Centro Nacional de Supercomputación de Suiza (que actualmente está analizando la proteína del coronavirus) y muchos más en Europa, América del Norte y China. Nuestro análisis mostró cómo los ciberdelincuentes recurrían a una puerta trasera y luego la usaban para… ¡minar criptomonedas! ¿Todo este superataque de superordenadores solo para eso? Seguramente no. Con la minería como el campo de ciberdelincuencia más rentable en estos días, la pregunta sigue siendo: ¿qué estaban haciendo realmente? ¿Una prueba para algo mucho más grande que está por venir? Y una vez más, el quién y por qué siguen siendo un misterio.

Una investigación interesante publicada en Forbes afirma que los teléfonos inteligentes de Xiaomi han estado enviando enlaces y búsquedas de Internet de todos los usuarios, junto con metadatos sobre sus dispositivos, a… ¡los servidores de Alibaba! Sí, el investigador instaló su propio navegador en su teléfono y eso fue lo que descubrió. Xiaomi, por supuesto, lo niega todo, pero aun así prometió una actualización de software y agregar una casilla para que los usuarios puedan negarse al envío de sus datos.

Y, por último, aquí traigo otra compañía cuya reputación se ha visto afectada recientemente por problemas de seguridad: Zoom. Los problemas eran tan graves que decidí usar solo su software (desde que comenzó el encierro) en un ordenador “vacío” y solo cuando realmente tenía que hacerlo. Aun así, debo reconocer que Zoom ha sabido cambiar las cosas en tan solo dos meses. Con cada parche mejoran la seguridad y han lanzado un buen programa de recompensas de errores (administrado por Katie Moussouris, quien había introducido dicho programa anteriormente en Microsoft). Además, Zoom ha anunciado recientemente que se encuentra en un proceso de compra para adquirir el servicio criptográfico Keybase con el objetivo de proteger los datos transferidos. Por lo tanto, espero que Zoom se convierta en un buen ejemplo de cómo una buena actitud hacia la seguridad conduce al éxito empresarial, de esta forma puede que su software incluso llegue a mi ordenador portátil de “batalla”. ¡Bien hecho, Zoom!

Y eso es todo en lo que respecta a las ciberhistorias de esta cuarentena. Os iré actualizando a medida que surjan más cibernoticias desde el encierro. ¡Y ahora, vuelta al trabajo!