Principios de junio del 2019 fue un comienzo de junio tranquilo y nada especial. El mundo giraba alrededor del Sol, quedaban 19 días hasta el verano astronómico, “Corona” significaba una cerveza mexicana y “covid” no significaba absolutamente nada para nadie. En resumen, esa era la vida tal como la conocíamos antes de la pandemia: mucho más de lo que podemos esperar hoy…

Mientras tanto, en lo que respecta a la Kompañia, teníamos nuestros propios horarios y plazos. Y a principios de junio, hace 25 meses, nuestro calendario albergaba una fecha significativa: llevamos a cabo nuestro gran cambio de marca o rebranding. Había llegado el momento de despedirnos del antiguo estilo Korporativo (en lo que respecta al logotipo, además de muchas otras cosas, incluidas las fuentes y otros estilos, colores e imágenes, etc), que, dados los pocos ajustes a lo largo de los años, ¡había estado con nosotros 22 años completos! Mezclamos lo viejo con lo nuevo: un reinicio, una actualización, un Porsche, un rejuvenecimiento, un cambio de imagen; era el momento de algo diferente, más acorde a los tiempos y, también, más pulido; al menos eso es lo que me dijeron (bromeo). No, en realidad, fue para darnos un nuevo estilo corporativo y reflejar con una mayor precisión la siguiente etapa de desarrollo de la empresa: una etapa ambiciosa pero segura, y ciertamente futurista dada nuestra industria (ciber [la seguridad de la misma]).

Pero donde otros cambiaron su logo (¡un poco!) y terminaron con él, nosotros teníamos mucho más que ofrecer. De hecho, un cambio de marca completo es un proceso largo y complejo de retocar perfeccionar todos los aspectos de la identidad y la vida de la empresa, que incluye no solo cómo nos vemos en el exterior, sino también la forma en que interactuamos con el público, el estilo de comunicación y las puntuaciones de otras cosas.

Entonces sí; la publicación de hoy trata sobre el cambio de imagen. Ahora bien, centrémonos en algunos detalles…

El trabajo en nuestro gran cambio de imagen comenzó en el 2018. Sabíamos desde hacía un tiempo que nuestros queridos y antiguos logotipo/marca y mensajes estaban más orientados a finales de los 90/principios de los 2000 que a 2019. Durante años habíamos sentido una cierta disonancia entre nuestras tecnologías/productos, que siempre estaban a la vanguardia, y la imagen de la empresa de cara a nuestros usuarios. Hacía años que ya no éramos “solo una empresa de antivirus”, sino un desarrollador de soluciones de ciberseguridad de amplio espectro. Sin embargo, nuestro logotipo seguía siendo bastante antiguo con sus letras pseudo-griegas. Era como si estuviera anclando a la empresa al pasado, a los tiempos olvidados de los disquetes.

Durante casi un año hicimos una lluvia de ideas, pensamos, comparamos, imaginamos, sopesamos, discutimos, debatimos, consultamos, acordamos y luego discrepamos, consideramos, deliberamos… Todo esto hasta encontrar el ajuste perfecto para nuestro cambio de marca. Una estimación conservadora del número de variantes de logotipo que presentó nuestro equipo de diseño es de al menos… ¡300! Después, veté un par de versiones candidatas. No porque estuviera siendo obstinado, sino porque estaba siendo superobstinado, simplemente no era capaz de ver en esos últimos prototipos finales uno que encajara al 100 % con los objetivos y valores de la empresa.

¡Ah, y aquí están las variantes rechazadas! ->

Durante el largo año de debate se produjeron algunos cuasi accidentes curiosos (¡¿aciertos?!)…

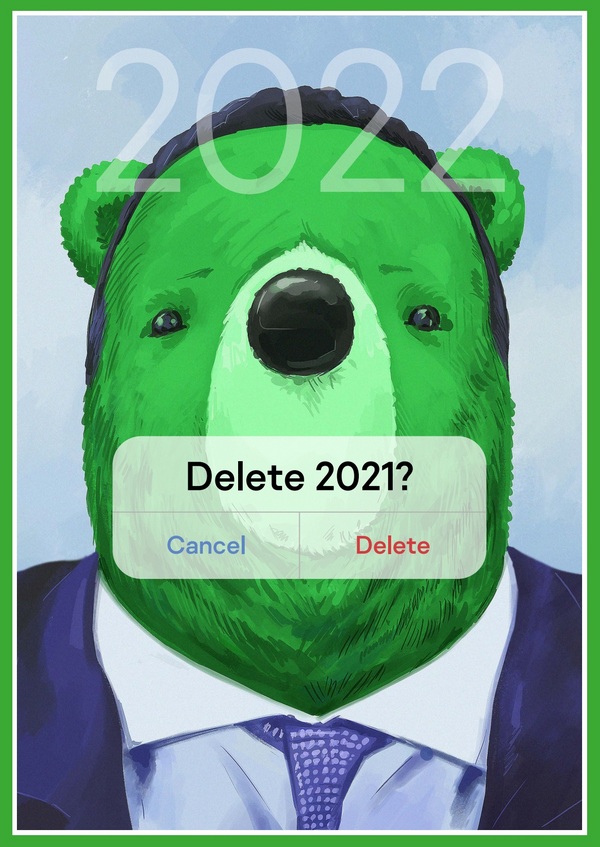

Seguir leyendo:La historia de nuestro cambio de imagen y cómo Midori Kuma casi se convierte en nuestro logotipo.