Junio 9, 2020

¿Qué grupo de ciberdelincuentes está atacando tu red corporativa? ¡No lo adivines, compruébalo!

Hace unos cuatro años, la ciberseguridad se convirtió en un peón en los juegos geopolíticos de ajedrez. Los políticos de todas las tendencias y nacionalidades se señalan y se culpan mutuamente por las operaciones hostiles del ciberespionaje, mientras que, al mismo tiempo (aparentemente sin ironía) amplían las ofensivas ciberarmasherrramientas en sus propios países. Y atrapados en el fuego cruzado de travesuras geopolíticas están las compañías independientes de ciberseguridad, que tienen la capacidad y el valor para descubrir este juego tan peligroso.

¿Pero por qué? Todo es muy simple.

En primer lugar, “ciber” sigue siendo un término genial/romántico/de ciencia ficción/hollywoodiense/glamuroso desde su inicio. Además, también vende suscripciones a periódicos online. Es popular, incluso entre los políticos. Y es una distracción útil, dada su frescura y popularidad, cuando la distracción es necesaria, algo que ocurre muy a menudo.

En segundo lugar, “ciber” es muy tecno. La mayoría de la gente no lo entiende. Por ello, cuando los medios cubren algo que tiene que ver con esto y siempre con el objetivo de obtener más clics en sus historias, pueden escribir todo tipo de cosas que no son del todo ciertas (o que son completamente falsas), pero pocos lectores se dan cuenta. El resultado son muchas historias en la prensa que afirman que este o ese otro grupo de ciberdelincuentes de tal país es responsable de este o aquel ciberataque vergonzoso/costoso/dañino/indignante. Pero ¿podemos creer algo de todo eso?

En general, es difícil saber qué podemos creer. Dicho esto, ¿es realmente posible atribuir con tanta precisión un ciberataque a esta o aquella nación o, incluso, organización?

La respuesta consta de dos partes:

Desde un punto de vista técnico, los ciberataques poseen una serie de características particulares, pero el análisis imparcial del sistema de estos solo puede llegar a determinar la apariencia de un ataque para determinar si se trata de la obra de este o aquel grupo de ciberdelincuentes. Sin embargo, si el grupo de ciberdelincuentes pertenece a la Subunidad de Inteligencia Militar 233, el Grupo Nacional de Proyectos de Investigación de Defensa Avanzada o el Grupo de Trabajo Conjunto de Capacidades Estratégicas y Reducción de Amenazas (ninguno existe, puedes ahorrarte la búsqueda en Google) … se trata de un problema político, y allí, la probabilidad de manipulación objetiva es casi total. La atribución pasa de ser técnica, basada en pruebas, y precisa a… bueno, lo puedes imaginar. Por esta razón, dejamos esta parte a la prensa. Nos mantenemos bien alejados. Mientras tanto, curiosamente, el porcentaje políticos que se basan en los hechos de la ciberseguridad pura aumenta con la llegada de eventos políticos clave. ¡Oh, como el que está programado para dentro de cinco meses!

Por lo que sí, evitamos la atribución política. Nos atenemos a los aspectos técnicos; de hecho, es nuestro deber y lo que hacemos como empresa. Y podría agregar con modestia que lo hacemos mejor que nadie.Vigilamos de cerca a todos los grandes grupos de ciberdelincuentes y sus operaciones (más de 600), y no prestamos atención a su posible afiliación. Un ladrón es un ladrón y debería estar en la cárcel. Y ahora, finalmente, después de más de 30 años en este juego, después de recopilar tantos datos sin parar sobre las irregularidades digitales, sentimos que estamos listos para comenzar a compartir lo que tenemos, en el buen sentido.

El otro día lanzamos un nuevo servicio increíble para expertos en ciberseguridad. Se llama Kaspersky Threat Attribution Engine. Analiza archivos sospechosos y determina de qué grupo de ciberdelincuentes proviene un ataque cibernético determinado. Conocer la identidad del atacante facilita mucho la lucha, ya que permite una serie de contramedidas contrastadas. Se pueden tomar decisiones, elaborar un plan de acción, establecer prioridades y, en general, implementar una respuesta a incidentes sin problemas y con un riesgo mínimo para el negocio.

¿Cómo lo hacemos?

Como he mencionado anteriormente, los ciberataques tienen muchas características puramente técnicas o “indicadores”: la hora y la fecha en que se compilaron los archivos, las direcciones IP, los metadatos, los exploits, los fragmentos de código, las contraseñas, el idioma, las formaciones de los nombres de archivos, las rutas de depuración, la ofuscación y herramientas de cifrado, etc. Individualmente, tales características resultan útiles solo para que (i) los políticos puedan señalar con el dedo a sus oponentes en el ámbito internacional y reforzar una agenda oculta o (ii) para los periodistas que buscan noticias sensacionalistas. Para determinar el grupo al que pertenecen, deben evaluarse en conjunto.

Además, es fácil fingir o emular una bandera.

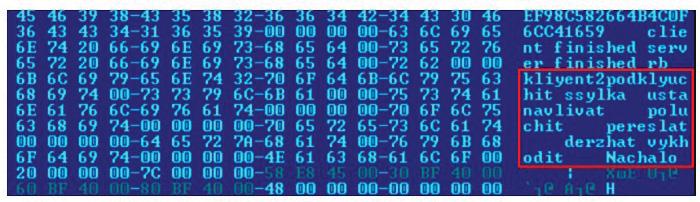

Por ejemplo, los ciberdelincuentes del grupo Lazarus parecen haber usado palabras rusas transcritas en letras latinas en su código binario implantado. Sin embargo, la construcción de la oración no queda natural en ruso y los errores gramaticales/de sintaxis hacen que parezca algo generado por el Traductor de Google. Es posible que su idea fuera enviar a expertos en seguridad en la dirección equivocada:

Pero, de nuevo, cualquier grupo de ciberdelincuentes puede usar el Traductor de Google, incluso para su idioma nativo, lo que haría que el “idioma utilizado” no sonara natural.

Hay otro caso que destaca este aspecto de una forma ligeramente diferente: el grupo Hades (autor del infame gusano OlympicDestroyer que atacó la infraestructura de los Juegos Olímpicos del 2018 en Corea del Sur) plantó algunas banderas tal como lo hacía el grupo Lazarus, lo que llevó a que muchos investigadores pensaran que Hades en realidad era Lazarus (otras diferencias entre el “estilo” de ambos grupos llevaron a la mayoría a concluir que no se trataba de Lazarus).

Sin embargo, con recursos limitados y en busca de una calidad de resultados aceptable, es prácticamente imposible que a corto plazo se pueda realizar un análisis manual de expertos de cientos de características y la comparación de los estilos propios de otros grupos de ciberdelincuentes. El problema es que este tipo resultados son muy necesarios. Las empresas quieren atrapar rápidamente al ciber… -óctopus que los está atacando y clavar todos sus tentáculos para que no se arrastre a un lugar donde no debería volver a hacerlo y poder contar a todos cómo mantenerse protegidos de este peligroso ciber-molusco.

Entonces, ¿eso es lo que tanto se necesitaba? Bueno, eso es lo que se nos ocurrió…

Hace unos años desarrollamos para uso interno un sistema de análisis automatizado de archivos. Este es su funcionamiento: extraemos de un archivo sospechoso algo que llamamos genotipos (fragmentos cortos de código seleccionados con nuestro algoritmo patentado) y lo comparamos con más de 60.000 objetos de ataques dirigidos de nuestra base de datos en un espectro completo de características. Esto nos permite determinar los escenarios más probables en cuanto al origen de un ciberataque y proporcionar descripciones de los grupos de ciberdelincuentes responsables y enlaces a recursos gratuitos y de pago para una información más detallada y para el desarrollo de una estrategia de respuesta a incidentes.

Es probable que te preguntes si esta búsqueda es de confianza. Bueno, digamos que en tres años el sistema no ha cometido un solo error a la hora de señalar una investigación en curso en la dirección correcta.

Algunas de las investigaciones más conocidas que han utilizado el sistema incluyen: el implante LightSpy iOS, TajMahal, Shadowhammer, ShadowPad y Dtrack. En todos estos casos, el resultado coincidió plenamente con la evaluación de nuestros expertos. ¡Y ahora nuestros clientes también pueden usarlo!

Kaspersky Threat Attribution Engine viene en forma de un kit de distribución basado en Linux que podrá instalarse en un ordenador con Air Gap del cliente (para una máxima confidencialidad). Las actualizaciones son suministradas por USB. Cualquier muestra de malware que encuentren los analistas internos del cliente puede agregarse a la base de datos de la solución y también utiliza una interfaz API para conectar el motor a otros sistemas, incluso un SOC (centro de operaciones de seguridad) de terceros.

Para concluir, me gustaría añadir que ninguna herramienta para el análisis automatizado de ciberactividad maliciosa tiene una garantía de atribución de ataque del 100 %. Todo se puede falsificar o engañar, incluidas las soluciones más avanzadas. Nuestros objetivos principales son orientar a los expertos en la dirección correcta y probar posibles escenarios. Además, a pesar de los coros ubicuos y rotundos sobre la efectividad de la IA (que aún no existe), los sistemas de “IA” existentes, incluso los más inteligentes, actualmente no pueden desempeñar la totalidad de sus funciones sin la ayuda del Homo sapiens. Se trata de una sinergia entre máquinas, datos y expertos, lo que llamamos Humachine, que hoy ayuda a combatir con eficacia incluso las ciberamenazas más complejas.

En este webinar que tuvo lugar el 17 de junio, los expertos hicieron una demostración en vivo del producto.

Eso es todo en cuanto a la presentación de nuestra nueva solución. Para más información, puedes visitar su página, la ficha de producto y la ficha técnica.

P.D. Te recomiendo encarecidamente que leas esta publicación de Costin Raiu, uno de los padres de este producto, en la que explica la historia de cómo se desarrolló y también algunos de los detalles más sutiles de KTAE en conjunto.