Enero 19, 2021

MLAD: el aprendizaje automático para la detección de anomalías.

Uf. Gracias a Dios se acabó. El año más espantoso conocido por la mayoría de nosotros por fin ha terminado, finito, fertig. Esperemos que, como repetimos todos, 2021 sea mejor, total, no puede ser peor, ¿no?

Durante 10 meses del año pasado, prácticamente todo el mundo estuvo en un estado de shock permanente. Y no me refiero solo a la población mundial; las empresas privadas y las economías nacionales también se vieron muy afectadas. Por desgracia, un campo que no se ha visto afectado en absoluto, sino que se ha beneficiado enormemente de la pandemia, es la ciberdelincuencia. Con la gente encerrada, trabajando desde casa y pasando mucho más tiempo online significaba que había muchas más víctimas potenciales de ciberdelitos listas para el ataque. Y no solo los usuarios individuales, sino también las empresas: con los empleados en casa, muchas redes corporativas fueron atacadas porque no estaban lo suficientemente protegidas. Con las prisas por hacer que todos trabajasen en remoto durante la primavera, no se dio prioridad a la seguridad. En resumen, el status quo digital del mundo entero también se vio gravemente afectado por este virus del infierno.

Como resultado del aumento de la ciberdelincuencia, en particular los ataques dirigidos a las redes corporativas vulnerables, el sector de la ciberseguridad ha estado más activo que nunca. Sí, ¡eso nos incluye a nosotros! El 2020 para nosotros como Kompañía resultó ser de lo más productivo. Por ejemplo, la cantidad de nuevas versiones de nuestras soluciones lanzadas a lo largo del año ha sido impresionante, sobre todo de cara al sector empresarial.

También hemos tenido nuevas versiones en nuestra línea de soluciones de ciberseguridad industrial, una de las que quiero hablar hoy: una tecnología conocida como MLAD. No debe confundirse con los sitios de vídeos divertidos online o con las abreviaturas en inglés de dosis analgésica local mínima y arteria descendente anterior media izquierda. Nuestro MLAD es la abreviatura en inglés de Aprendizaje automático para la detección de anomalías.

Si eres un lector habitual de nuestros blogs, es posible que recuerdes algo sobre esta tecnología nuestra. Tal vez no. De todos modos, aquí te dejo un repaso, por si acaso…

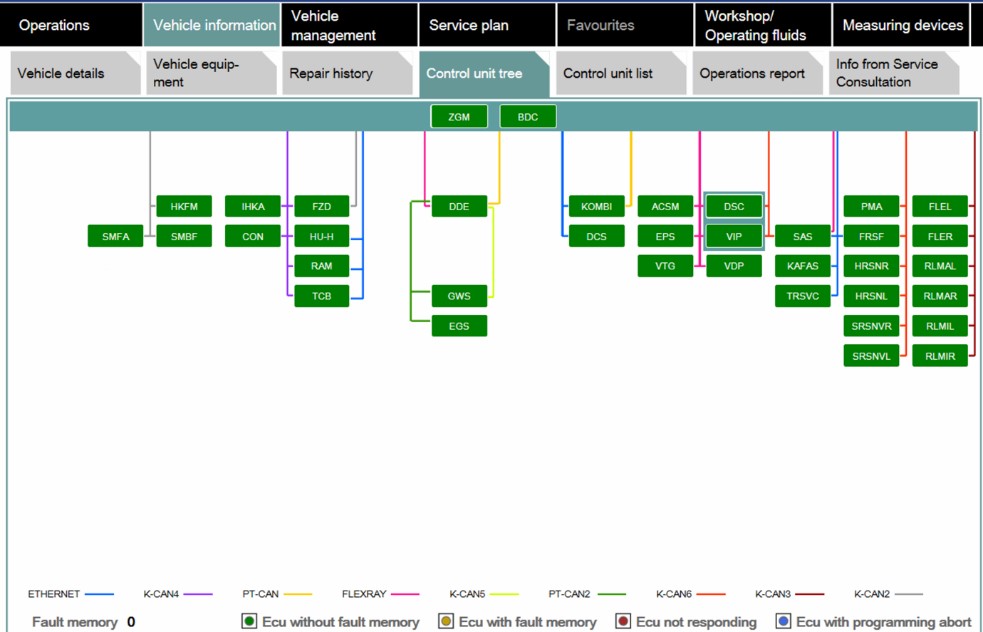

Nuestro MLAD es un sistema que utiliza el aprendizaje automático para analizar los datos de telemetría de las instalaciones industriales y detectar anomalías, ataques o averías.

Imaginemos que tienes una fábrica con miles de sensores instalados, algunos miden la presión, otros la temperatura, otros, cualquier otra cosa. Cada sensor genera un flujo constante de información. Es imposible que un empleado lleve un registro de todos esos flujos, pero para el aprendizaje automático, es un paseo. Habiendo entrenado preliminarmente una red neuronal, MLAD puede, basándose en correlaciones directas o indirectas, detectar que algo anda mal en una determinada sección de la fábrica. Al hacerlo, se pueden evitar daños millonarios o multimillonarios causados por incidentes potenciales que no se cortan de raíz.

Ok, esa es la idea general de lo que hace la tecnología MLAD. Permíteme ahora intentar informar sobre la escala granular del análisis que realiza MLAD utilizando una metáfora médica…

Seguir leyendo:MLAD: el aprendizaje automático para la detección de anomalías.

![Intercepta las APT con YARA como un ninja de nuestro equipo GReAT]](https://media.kasperskydaily.com/wp-content/uploads/sites/88/2020/09/01183218/cybersecurity-expert-training-scr1.jpg)